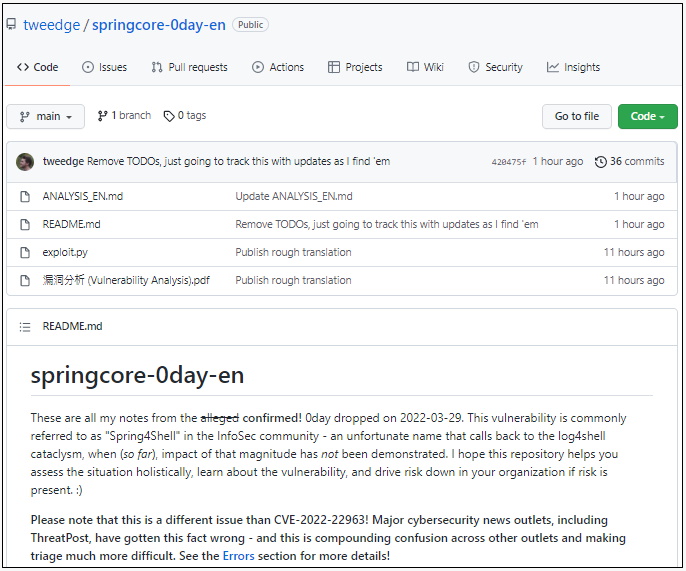

資安研究人員於3月29日,揭露了一個存在於Spring Core的零時差遠端程式攻擊漏洞,且隔天就出現了概念性驗證攻擊程式,有鑑於Spring Core是個熱門的Java應用程式框架,使得有人把該漏洞與Log4Shell相提並論,並將它稱為SpringShell漏洞,不過,大多數的資安社群認為SpringShell並不如Log4Shell嚴重。

Spring是個開源的Java框架,此一受到矚目的安全漏洞尚未被賦予編號,因此暫且以SpringShell稱之,且並非為Spring甫於29日所修補的CVE-2022-22963。

釋出SpringShell概念性驗證攻擊程式的研究人員,宣稱該漏洞允許駭客變更應用程式的記錄參數,以恣意寫入內容,使用修改後的記錄器以撰寫含有Webshell的有效JSP檔案,利用該Webshell自遠端執行程式,雖然研究人員很快就將該概念性驗證程式下架,但已遭到資安社群備份,且複製其攻擊行動,證明這是個有效的漏洞。

儘管開採SpringShell只需傳遞一個特製的請求至JDK9+,但它僅影響JDK9+,而且必須在特定的配置下才會成功,例如端點必須啟用DataBinder,且重度仰賴應用程式的Servlet容器。

資安社群把SpringShell視 CVE-2010-1622的繞過漏洞,迄今Spring尚未釋出修補程式,資安業者Praetorian則建議Spring框架用戶應藉由限制危險的DataBinder參數,來減輕SpringShell漏洞可能造成的威脅。

Read Rhis 👉 新聞來源

——

吹水:Just Share

t.me/BuzzerShare

——

via NG JCbwre7L

#臺灣 #TWN 🇹🇼

#iThomeOnline

留言

張貼留言