研究人員發現,上周才釋出的最新版OpenSSL 3.0.4版出現一個遠端記憶體毁損的臭蟲。研究人員稱某些情境下比Heartbleed更嚴重。該臭蟲雖然已經修正,但解決該問題的OpenSSL版本尚未釋出。

OpenSSL 3.0.4是為了解決一個指令注入漏洞CVE-2022-2068,才剛在6月21日釋出。OpenSSL是提供TLS協定實作的開源函式庫。2014年OpenSSL成為資安界的關注焦點,因為當年Heartbleed漏洞可使系統記憶體內的機密資料被讀取,這個漏洞也號稱網路史上最嚴重的漏洞。

最新漏洞是由研究人員Guido Vranken發現位於OpenSSL加密演算法之中,屬堆積緩衝溢位漏洞,可被攻擊者輕易觸發造成記憶體毁損。他聲稱,一旦被觸發讓遠端攻擊者執行程式碼,可能比Heartbleed更為嚴重。

所幸有許多因素限制了該漏洞的嚴重後果。一來本漏洞僅影響剛釋出1周的最新版OpenSSL函式庫,許多用戶還在用1.1.1分支,而非3這個分支,也不影響已經分叉出去的BoringSSL、LibreSSL。更重要的是,受害者的機器必須是支援Intel x86 Advanced Vector Extensions 512(AVX512)指令集CPU的x64系統。

GitHub討論區一名研究人員指出,這不只是sanitizer相關臭蟲,而會影響所有支援AVX512的CPU。除了Intel CPU外,謠傳AMD CPU也將支援AVX 512指令集。

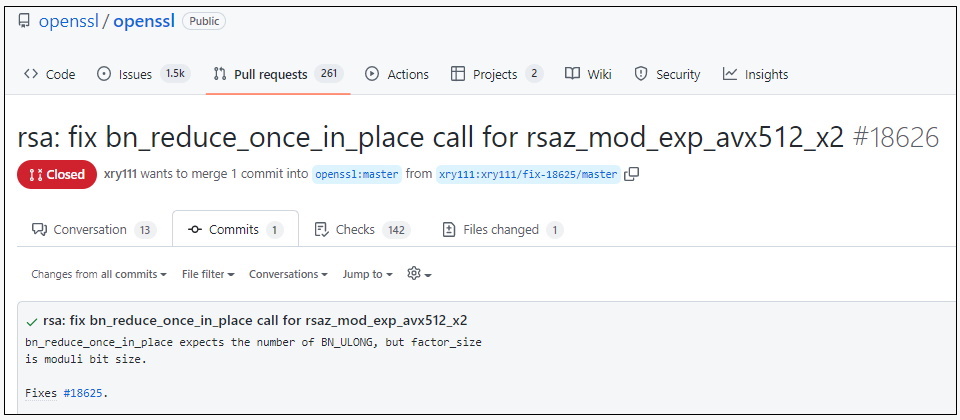

有人認為這只是讓使用AVX512 CPU的機器上無法執行OpenSSL 3.0.4的臭蟲,但不是安全漏洞。Google工程師David Benjamin 也相信,只是會造成運算不正確執行,不是漏洞。不過也有人認為是一個漏洞。專家Alex Gaynor相信,該漏洞可為在遠端存取時使用RSA簽章等情境觸發緩衝溢位。

現在OpenSSL 已經修正了這項問題,但尚未有正式軟體更新。

許多開發人員都認為,不管是單純臭蟲,或是一個重大安全漏洞,現在必須等OpenSSL維護單位釋出更新的3.0.5版來解決CVE-2022-2068漏洞。

Read Rhis 👉 新聞來源

——

吹水:Just Share

t.me/BuzzerShare

——

via NG JCbwre7L

#臺灣 #TWN 🇹🇼

#iThomeOnline

留言

張貼留言