研究人員發現一隻名為ZuoRAT的木馬程式攻擊多款北美及歐洲等地小型企業及家用路由器,以便感染其他連網設備,包括思科、華碩在內等近80款產品曾遭到鎖定。

Lumen Technologies的Black Lotus Labs研究人員近日發現一波鎖定中小企業及家用(SOHO)路由器的攻擊,允許攻擊者劫持這些設備後以之為跳板,經由用戶本地網路(LAN)感染其他同網路上的Windows、MacOS及Linux連網設備。研究人員目前發現有思科(Cisco)、華碩、Netgear及居易科技(DrayTek)等品牌的家用路由器產品成為目標。

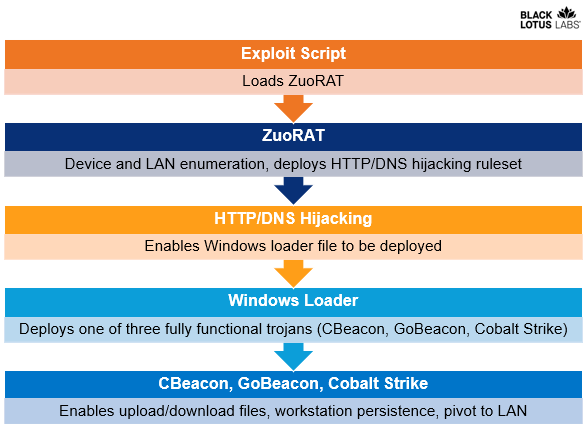

研究人員分析,這波攻擊是一種多階段攻擊,先由ZuoRAT打頭陣。Zuo取自中文的「左」,因它包含一個asdf.a的檔案,是利用鍵盤左手的4個字母組成。ZuoRAT是一個專為SOHO路由器撰寫的MIPS檔案,可能是經由路由器產品漏洞植入。ZuoRAT具有列舉主機及內部LAN、蒐集感染裝置封包,以及進行中間人攻擊(person-in-the-middle)的能力。

圖片來源/Black Lotus Labs

一旦進入路由器設備後,攻擊就進入第二階段。在列舉連網裝置及LAN網路,尋找到目標後, ZuoRAT利用兩種方法進行中間人攻擊以存取這些設備,包括以DNS劫持及HTTP劫持。DNS劫持是置換路由器到外部服務網域如Google或Facebook的IP位址,後者則是在裝置對外連線時注入HTTP連線,製造302錯誤訊息。兩者的目的皆是將用戶連線導向惡意IP位址。研究人員指出,這2種劫持法相當難以偵測。

在攻擊第3階段ZuoRAT結合一個C++下載器程式,植入後續其他程式,包括CBeacon、GoBeacon及Cobalt Strike。其中CBeacon是針對Windows工作站等環境的C++木馬程式,GoBeacon則是可橫跨Linux及macOS平臺。Cobalt Strike則作為輔助之用,三者都是全功能型木馬程式。可和其他被當成C&C伺服器的裝置建立連線,上傳下載檔案,執行程式碼及在裝置內滲透潛伏。

研究人員分析第一階段ZuoRAT活動,顯示感染源自華碩、思科、居易科技及Netgear的設備。不過在研究期間出現開採活動者僅剩一臺中國品牌Techdata的JCG-Q20路由器。研究人員解釋,這是因為攻擊者使用高明的潛伏手法。路由器重開機就能移除ZuoRAT及任何活動痕跡,此外攻擊者也能遠端刪除裝置內的ELF檔,再下載新版C&C程式。

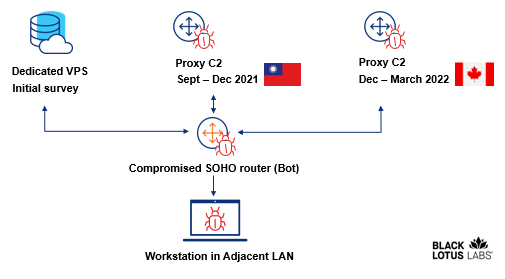

而被駭入的路由器產品也可以當成C&C代理伺服器,和其他被感染的路由器相互通訊,例如Black Lotus Labs研究人員觀察到,至少在去年最後3個月期間,北美的多臺路由器連到1臺位於臺灣的Vigor DrayTek路由器,但後來又轉到位於加拿大的路由器。

圖片來源/Black Lotus Labs

研究人員分析,從攻擊感染的路由器年份來看,這波攻擊至少從2020年12月開始,在一年多期間共有約80臺裝置遭到感染。

對一般消費者及用戶,研究人員建議應定期重開路由器,並安裝安全更新及修補程式,最好有EDR(endpoint detection and response)方案。至於企業,研究人員建議使用廠商提供的IOC辨識可疑檔案,或使用SASE(Secure Access Service Edge)或類似方案。

Read Rhis 👉 新聞來源

——

吹水:Just Share

t.me/BuzzerShare

——

via NG JCbwre7L

#臺灣 #TWN 🇹🇼

#iThomeOnline

留言

張貼留言